OpenID Single Sign On

OpenID Single Sign On provider configuratie

Quinyx ondersteunt de OpenID Connect specificatie (Momenteel versie 1.0).

De provider ondersteunt nu ook Mobile SSO login.

Voorwaarden om een configuratie te voltooien:

- IDP (Identity provider) opzetten die het OpenID framework ondersteunt.

- Identificatietokens voor Quinyx om te gebruiken voor identificatie naar IDP-service.

Basisconfiguratie

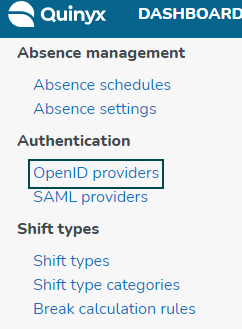

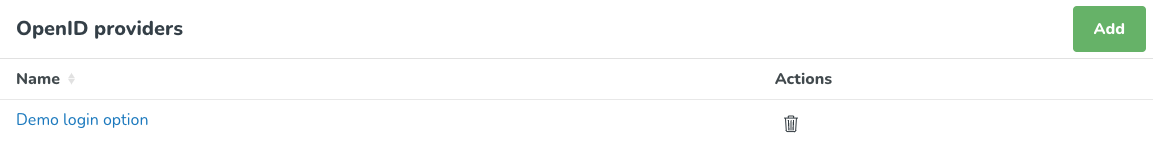

Ga naar Authenticatie-instellingen > OpenID-providers om een nieuwe configuratie te maken of een bestaande te bewerken.

Klik op Toevoegen om een nieuwe configuratie te maken.

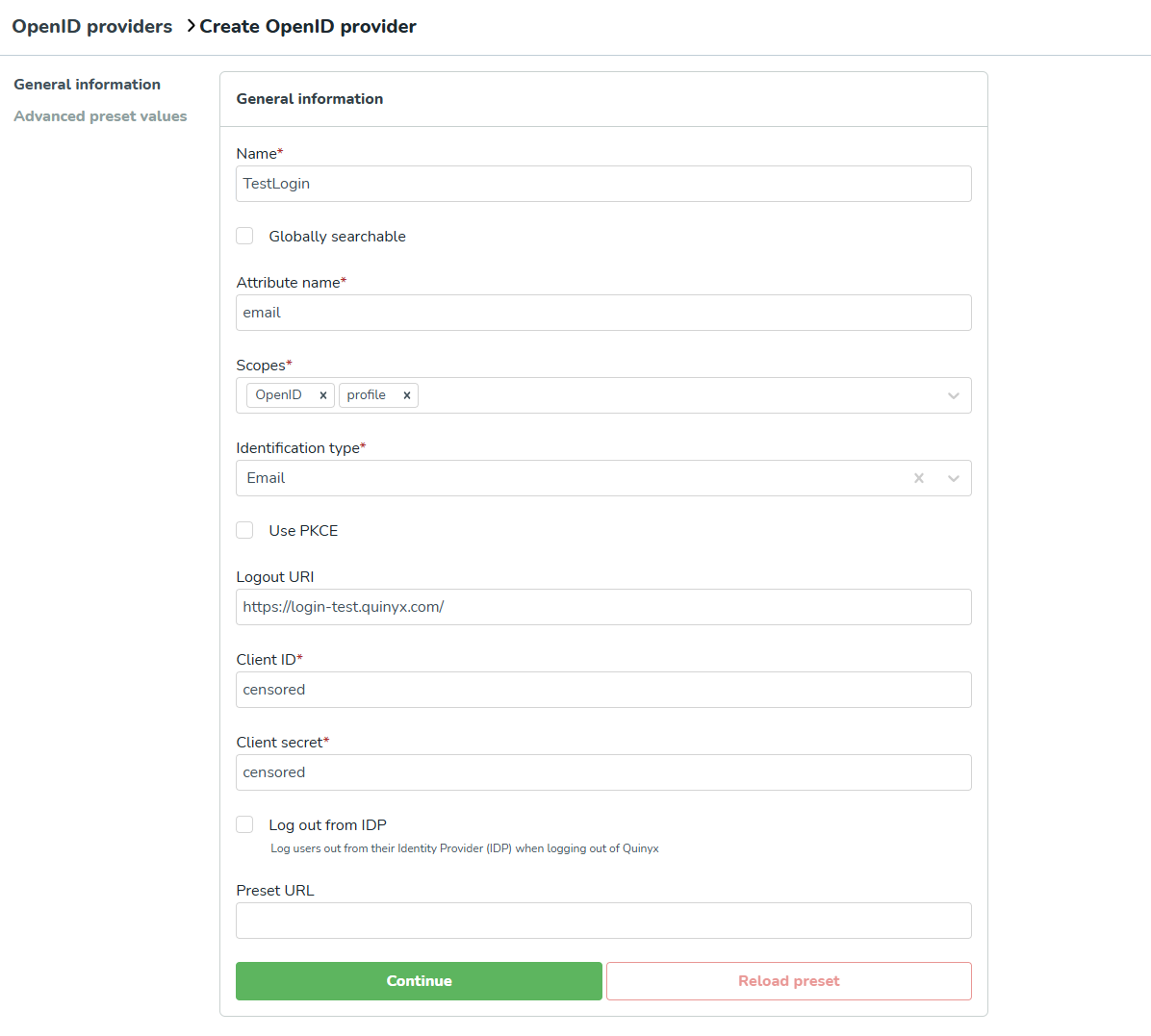

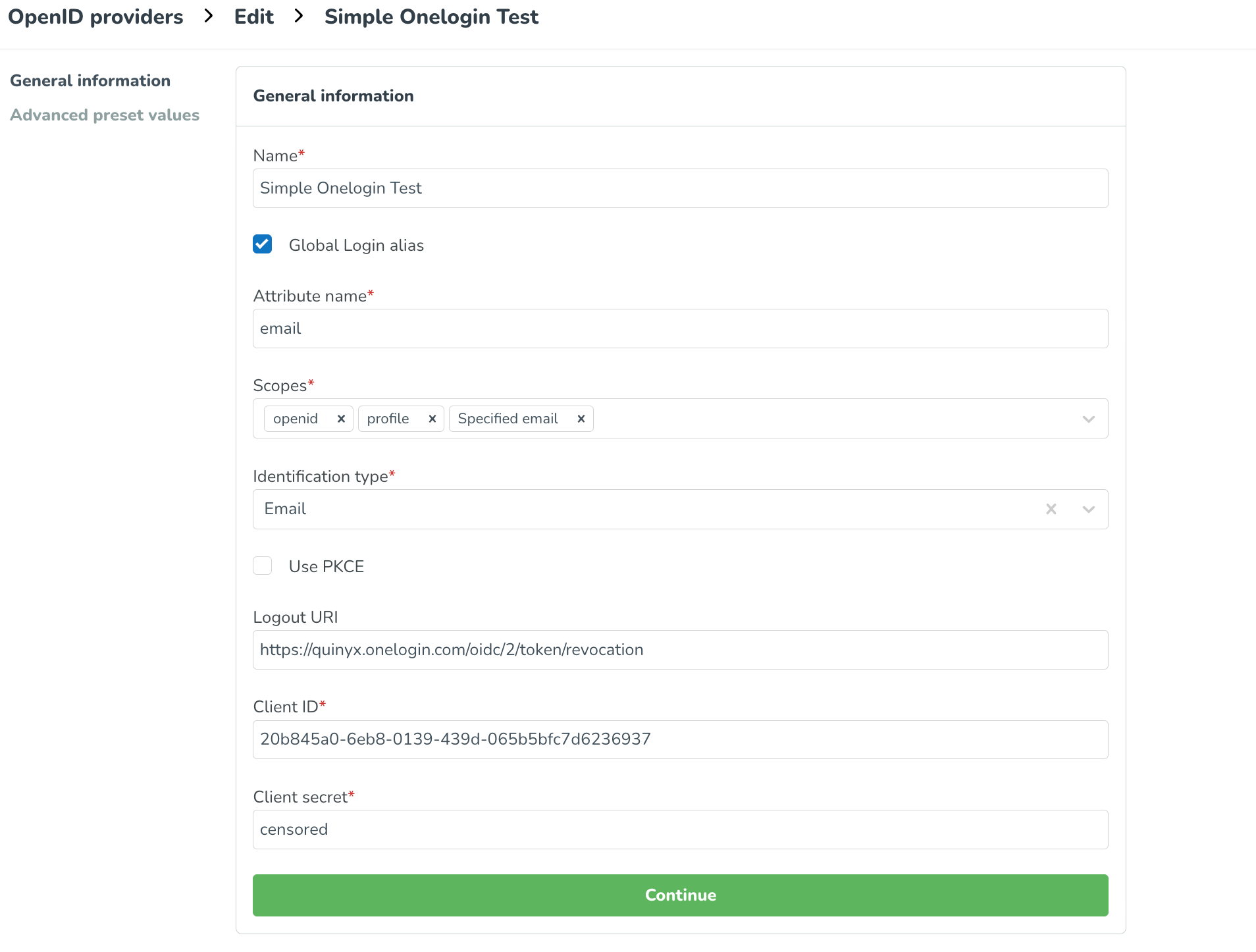

Configureer de basisgegevens voor OpenID Connect

- Naam: De naam van de provider in Quinyx.

- Globale login-alias: Quinyx SSO-providers (OpenID en SAML) kunnen nu worden ingesteld om de provider naam een globale login-alias te maken. Globaal betekent dat het wordt gecontroleerd op uniciteit in de verschillende regio's van Quinyx (EU en VS). Een gebruiker (werknemer of manager) kan de alias gebruiken in de inlogdialoog van de mobiele app om direct naar de juiste SSO-provider te worden geleid. De inlogstroom voor web wordt op een later tijdstip bijgewerkt.

- Attribuutnaam: Het attribuut dat wordt gebruikt als gebruikersnaam in de OpenID-setup.

- Scopes: Sets van informatie die beschikbaar moeten worden gesteld als Claimwaarden van de IDP. OpenID is het minimum. Profiel is gebruikelijk om te gebruiken. Om een scope toe te voegen, typt u de naam van wat u wilt toevoegen in het veld scopes.

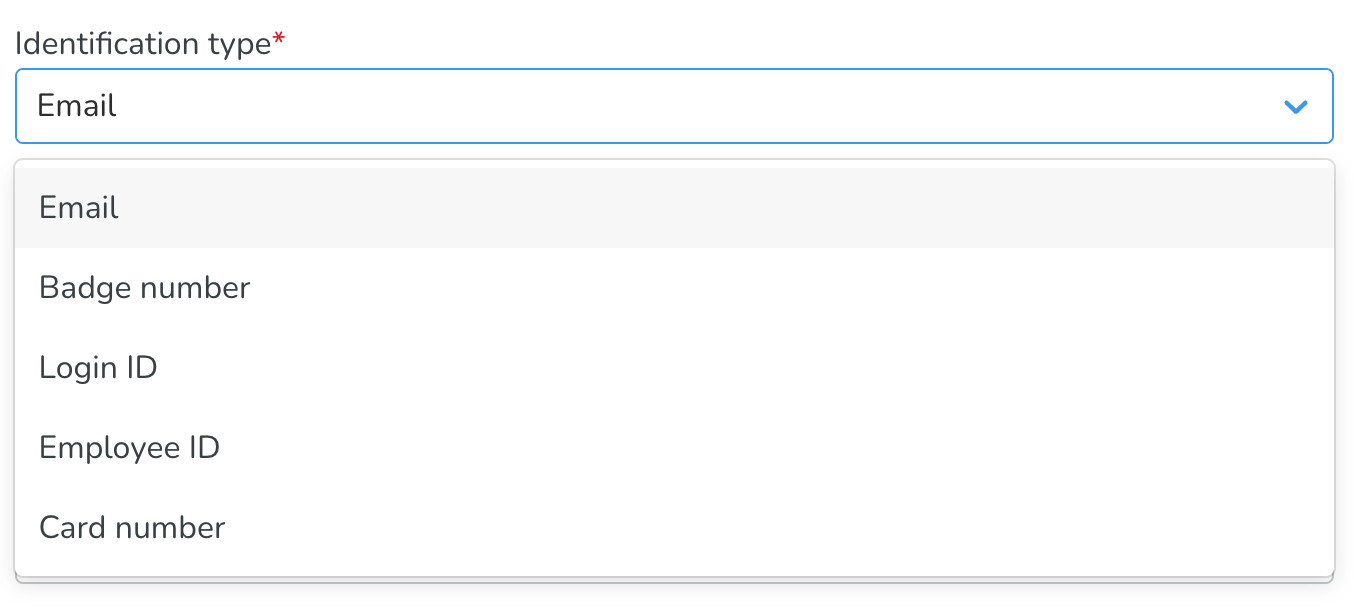

- Identificatietype: Welk gegevenstype kan Quinyx matchen met de gegevens van de IDP.

- Gebruik PKCE: Om de beveiliging te verbeteren kan deze functie worden gebruikt, maar dit moet worden ondersteund door de IDP van de klant om te werken. PKCE stands for Proof Key for Code Exchange. is een concept van OAuth 2.0. Vink het vakje Gebruik PKCE aan om te activeren.

- Uitlog-URI: URI voor het uitloggen van de client in Quinyx, maar ook in de identity provider van de klant.

- Client-ID: ID die de klant moet verstrekken zodat Quinyx zichzelf kan identificeren ten opzichte van de IDP.

- Clientgeheim: Het geheim moet ook door de klant worden verstrekt voor identificatiedoeleinden samen met de Client-ID10.

- Vooraf ingestelde URL: Voer de basis-URL van de IDP van de klant in en Quinyx haalt vooraf ingestelde informatie op die wordt ingevuld in de geavanceerde vooraf ingestelde waarden.

- Klik op Doorgaan.

- Het formulier wordt ingevuld met de vooraf ingestelde gegevens van de vooraf ingestelde URL.

- Kopieer de Return URI en geef deze aan de klant.

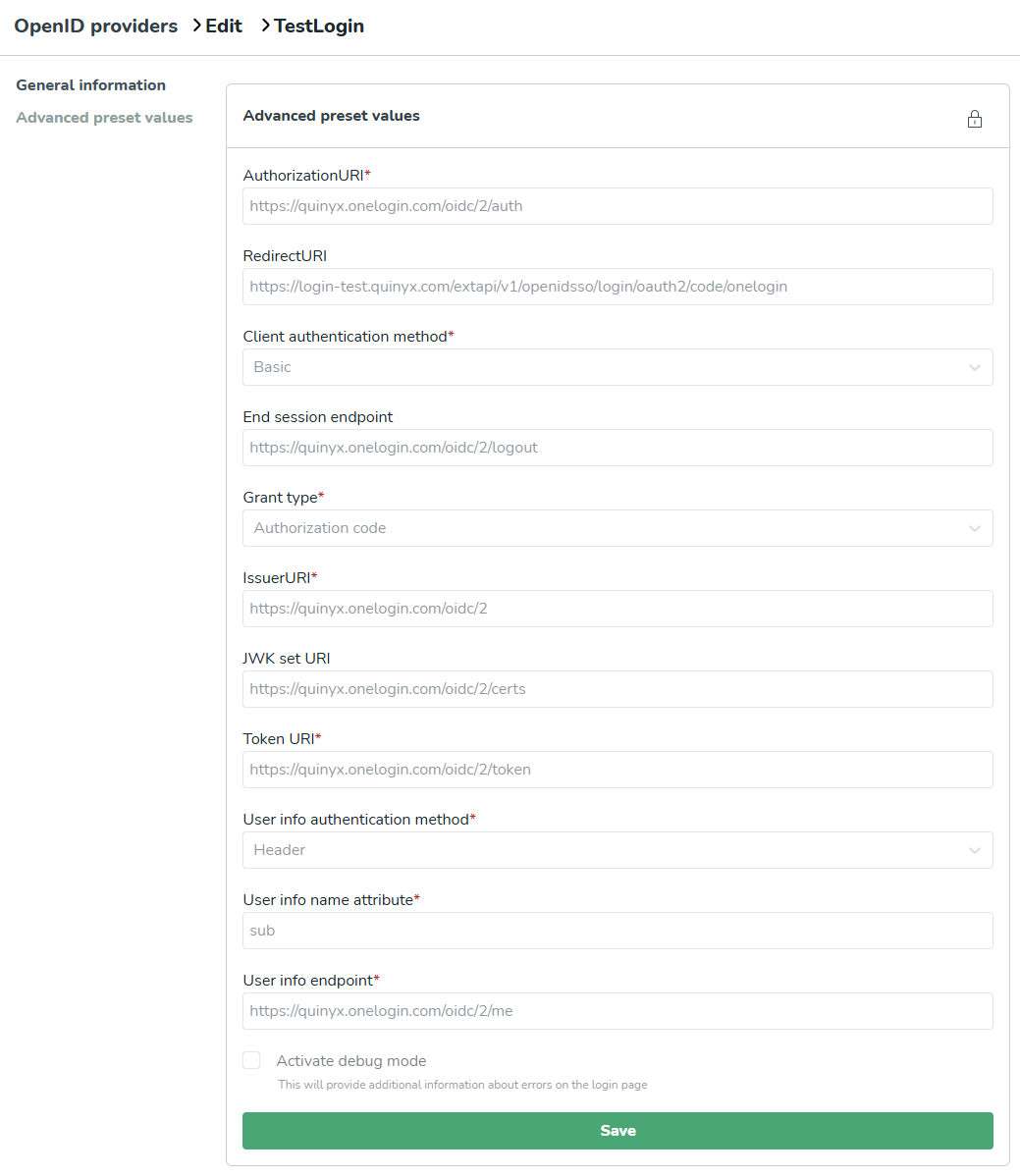

Als u iets handmatig wilt bijwerken in de sectie Geavanceerd , klikt u op het hangslot.

Configuratie van Global Login-alias

Bij het toevoegen of bijwerken van een SSO-provider kunt u nu selecteren dat de naam van de provider een Global login-alias zal zijn. Dit betekent dat de naam van de provider wereldwijd uniek zal zijn en kan worden gebruikt bij het inloggen via de mobiele app. (Ondersteuning voor inloggen via het webportaal wordt later geleverd).

1. Vink het vakje Global Login-alias aan.

2. Configureer de rest van de provider.

3. Sla de configuratie op.

4. De naam van de provider wordt gevalideerd op wereldwijde uniciteit (zowel EU als US omgevingen).

5. Als de naam uniek en goedgekeurd is, wordt de providerconfiguratie opgeslagen.

6. Na het opslaan van de configuratie kunnen gebruikers de Global Login-alias gebruiken in de mobiele app door de naam van de provider in te voeren op de inlogpagina (veld Gebruikersnaam) en op Doorgaan te tikken. Ze worden dan automatisch doorgestuurd naar hun eigen inlogproviderpagina. De naam van de provider die moet worden ingevoerd, is niet hoofdlettergevoelig. Als de gebruiker een scherm krijgt om hun reguliere wachtwoord in te voeren (en niet wordt doorgestuurd naar de inlogproviderpagina), betekent dit dat de gebruiker de naam van de provider onjuist heeft ingevoerd, of de Global Login-alias is niet correct geconfigureerd Selecteer de checkbox niet (stap 1).

Azure OpenID-connect setup

Initiële setup in Azure AD

- Log in, ga naar het Azure Active Directory tabblad.

- Klik op app-registraties, klik op Nieuwe registratie en geef uw app-registratie een naam.

- Ga naar certificaten en geheimen wanneer u de app-registratie bekijkt, klik op nieuwe clientgeheim en kopieer de waarde. U kunt de waarde van het geheim niet krijgen als u het niet naar een veilige locatie kopieert in deze stap.

- Ga naar het Authenticatie tabblad in de app-registratie, klik op Een platform toevoegen.

- Kies web.

- Stel de redirectURI in op 'https://web-test.quinyx.com/extapi/v1/openidsso/login/oauth2/code/tenantname' (voor nu)

- Vink het vakje "id_token" aan.

- Klik op Configureren.

- Klik op Overzicht in de app-registratie en kopieer de Directory (tenant) id om uw openid-documentatie URL op te bouwen.

- Uw openId-documentatie is te vinden op:

- https://login.microsoftonline.com/2d29d7ba-8fba-4204-a107-d9a159392c70/v2.0/.well-known/openid-configuration

- Vervang uw eigen tenant-id, deze informatie is openbaar en

gevoelig - Kopieer uw "Toepassings (client) id" voor later gebruik als clientId in de Quinyx-setup.

In Quinyx

- Ga naar Instellingen voor boekhouding > Authenticatie > OpenID.

- Voeg een provider toe.

- Stel de waarde van uw clientgeheim in als clientgeheim.

- Stel uw toepassings (client) id in als clientId.

- Stel https://login.microsoftonline.com/2d29d7ba-8fba-4204-a107-d9a159392c70/v2.0/.well-known/openid-configuration in als de "Vooraf ingestelde URL"

- Voor scopes, stel minimaal OpenID en Profiel in.

- Klik op Doorgaan.

- Dit opent de geavanceerde opties en kies bij Client authenticatiemethode voor "post".

- Kopieer de omleidings-URI voor later gebruik.

- Optioneel: Voeg "?prompt=login" toe aan de autorisatie-URI om opnieuw inloggen bij elke oproep naar IDP af te dwingen

- Klik op Opslaan.

Laatste stap in Azure

- Ga naar het tabblad Authenticatie van uw app-registratie, voeg de gekopieerde omleidings-URI toe en verwijder de vorige.

- Klik op Gereed.

- Opmerking: Standaard zal Azure-AD tweefactorauthenticatie afdwingen voor ontwikkelingsdoeleinden met bijvoorbeeld verzonnen gebruikers. Dit moet mogelijk worden uitgeschakeld tijdens het testen.

- Dit moet alleen worden gedaan tijdens het testen en na overleg met de tenant.

- Ga hiervoor naar Azure Ad en klik op Overzicht.

- Klik op Eigenschappen.

- Klik op Beveiligingsstandaarden beheren.

- Kies Uitgeschakeld (Niet aanbevolen) en sla op.