OpenID Single Sign-On

OpenID Single Sign-On (SSO) Anbieter-Konfiguration

Quinyx unterstützt Single Sign-On (SSO) über die OpenID Connect-Spezifikation (Version 1.0). Dies ermöglicht es Benutzern, sich bei Quinyx mit ihren bestehenden Anmeldedaten von Ihrem Identity Provider (IdP) der Organisation anzumelden.

Diese Anleitung behandelt die Konfiguration für sowohl Web- als auch Mobile-App-SSO.

Voraussetzungen

Bevor Sie mit der Konfiguration beginnen, stellen Sie sicher, dass Sie Folgendes haben:

- Zugriffsrechte: Sie müssen die Rolle des Account Managers in Quinyx haben, um auf die Authentifizierungseinstellungen zuzugreifen.

- Identity Provider (IdP): Ein Identity Provider, der das OpenID Connect-Framework unterstützt (z.B. Azure AD, Okta, Google Workspace).

- Client Credentials: Die

Client IDundClient Secret, die von Ihrem Identity Provider generiert wurden.

1. Einen neuen Anbieter hinzufügen

Um eine neue Konfiguration zu erstellen oder eine bestehende zu bearbeiten:

- Navigieren Sie zu Kontoeinstellungen > Authentifizierungseinstellungen > OpenID-Anbieter.

- Klicken Sie auf Hinzufügen , um eine neue Konfiguration zu erstellen.

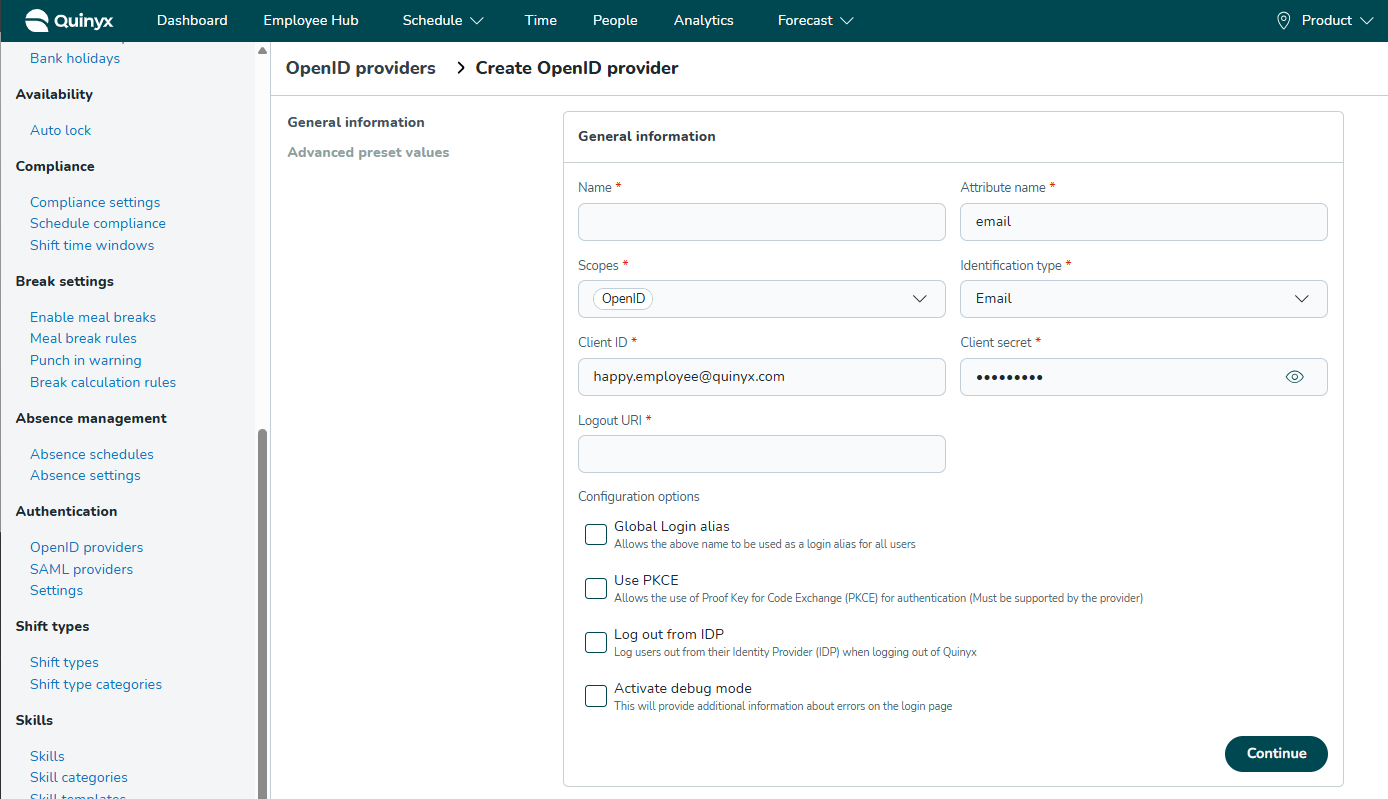

2. Allgemeine Informationen

Konfigurieren Sie die grundlegenden Verbindungsdetails. Diese Werte entsprechen den Einstellungen in Ihrem Identity Provider.

- Name: Der Anzeigename für diese Anmeldemethode (z. B. "Okta Login"). Dieser Name ist für Administratoren sichtbar und, wenn Global Login Alias verwendet wird, auch für Endbenutzer.

- Attributname: Der spezifische Anspruch im OpenID-Token, der als eindeutiger Benutzeridentifikator fungiert (z. B.

email,suboderupn). Dies ist case-sensitiv und muss genau mit Ihrem IdP übereinstimmen. - Scopes: Die Berechtigungen, die Quinyx anfordert.

- Erforderlich:

openid - Häufige Ergänzungen:

profile,email(mehrere Scopes mit Leerzeichen trennen).

- Erforderlich:

- Identifikationstyp: Wählen Sie aus, welches Feld im Quinyx-Benutzerprofil mit dem Attributnamen des Anbieters übereinstimmt.

- Beispiel: Wenn Sie Email auswählen, ordnet Quinyx den

emailAnspruch des IdP der E-Mail-Adresse des Benutzers in Quinyx zu.

- Beispiel: Wenn Sie Email auswählen, ordnet Quinyx den

- Client-ID: Der öffentliche Bezeichner für die Quinyx-Anwendung, der von Ihrem IdP bereitgestellt wird.

- Client-Secret: Der private Schlüssel/das Passwort, das von Ihrem IdP bereitgestellt wird.

- Logout-URI: Die URL, zu der Benutzer nach dem Abmelden von Quinyx weitergeleitet werden. Diese verweist normalerweise auf den Logout-Endpunkt Ihres IdP.

3. Konfigurationsoptionen

Diese Kontrollkästchen steuern spezifische Authentifizierungsverhalten.

- Globaler Login-Alias:

- Aktiviert: Ermöglicht Benutzern, den Namen dieses Anbieters (z.B. "MyCompanyLogin") im Benutzernamenfeld der Quinyx Mobile App einzugeben. Sie werden automatisch zu Ihrer SSO-Login-Seite weitergeleitet, ohne eine bestimmte Region auswählen zu müssen.

- Hinweis: Der Name muss global eindeutig innerhalb von Quinyx (EU und US) sein. Wird beim Speichern validiert.

- PKCE verwenden:

- Aktiviert: Aktiviert Proof Key for Code Exchange (PKCE) für erhöhte Sicherheit. Stellen Sie sicher, dass Ihr IdP dies unterstützt, bevor Sie es aktivieren.

- Abmeldung vom IDP:

- Aktiviert: Wenn sich ein Benutzer von Quinyx abmeldet, wird er auch von seiner Identity Provider-Sitzung abgemeldet.

- Debug-Modus aktivieren:

- Aktiviert: Zeigt detaillierte Fehlerprotokolle auf der Login-Seite an. Empfehlung: Nur während der Ersteinrichtung/Fehlerbehebung aktivieren und für den Produktivbetrieb deaktivieren.

Klicken Sie auf Weiter , um zu den erweiterten Einstellungen zu gelangen.

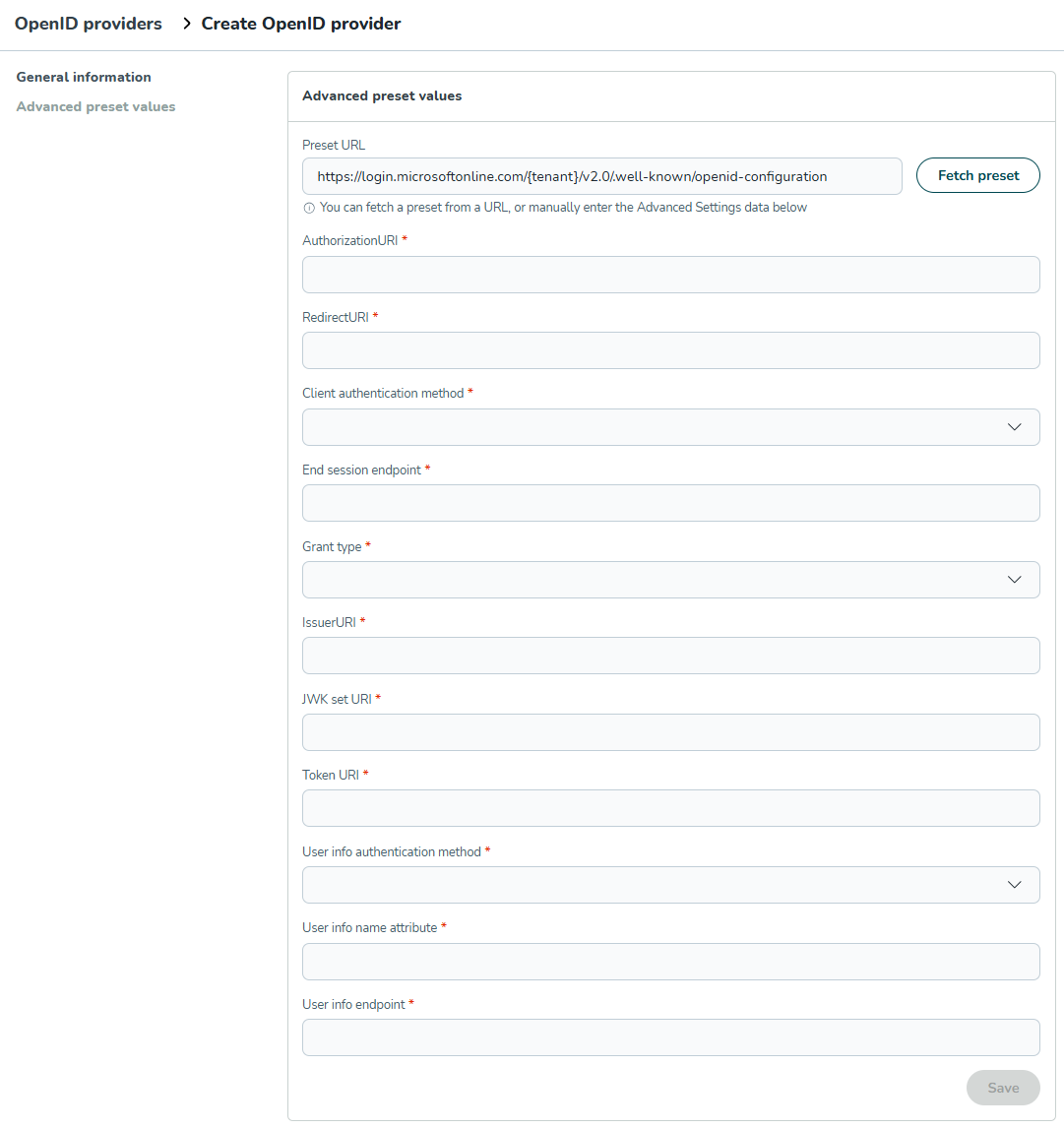

4. Erweiterte Voreinstellungen

Diese Sektion definiert die technischen Endpunkte. Sie können diese automatisch oder manuell ausfüllen.

Methode A: Voreinstellung abrufen (empfohlen)

Die meisten Identity Provider bieten eine Metadaten-URL (Discovery URL) an.

- Fügen Sie die Metadaten-URL Ihres IdP in das Feld Vorgabe-URL ein Beispiel:

- https://login.microsoftonline.com/{tenant}/v2.0/.well-known/openid-configuration

Klicken Sie auf Vorgabe abrufen

- https://login.microsoftonline.com/{tenant}/v2.0/.well-known/openid-configuration

- Quinyx füllt die untenstehenden Felder automatisch aus.

- Methode B: Manuelle Konfiguration

Wenn Sie den Vorgabe-Abruf nicht verwenden können, geben Sie die Werte manuell basierend auf Ihrer IdP-Dokumentation ein

AuthorizationURI:

- Die URL für die Login-Seite RedirectURI:

- Die Quinyx-URL, zu der der IdP den Benutzer nach dem Login sendet Wichtig: Kopieren Sie diese URL nach dem Speichern und fügen Sie sie zu den "Erlaubten Callback-URLs" Ihres IdP hinzu.

- Client-Authentifizierungsmethode:

- Wie die Client-Anmeldedaten gesendet werden (z.B. none oder client_secret_basic

oderclient_secret_postEndsession-Endpunkt. - Die URL, die zum Beenden der IdP-Sitzung verwendet wird Grant-Typ:

- Kann auf Refresh token

oderClient credentialsgesetzt werden, wird aber normalerweise aufAuthorization Codegesetzt - IssuerURI: Der eindeutige Bezeichner des Identity Providers.

- JWK set URI: Die URL, die öffentliche Schlüssel zur Signaturüberprüfung enthält.

- Token URI: Der Endpunkt zum Austausch des Autorisierungscodes gegen ein Zugriffstoken.

- User-Info-Endpunkt: Die URL, um Benutzerdetails abzurufen.

5. Abschluss der Einrichtung (Redirect-URI)

- Speichern Sie Ihre Konfiguration in Quinyx.

- Öffnen Sie die Konfiguration erneut (klicken Sie auf das Vorhängeschloss- Symbol, wenn die erweiterte Sektion geschlossen ist).

- Suchen Sie das RedirectURI- Feld in der Sektion für erweiterte Voreinstellungen.

- Kopieren Sie diese URL.

- Melden Sie sich im Admin-Portal Ihres Identitätsanbieters an und fügen Sie diese URL in die Einstellungen für erlaubte Redirect-URIs (manchmal als Reply-URLs oder Callback-URLs bezeichnet) für die Quinyx-Anwendung ein.

Anhang: Beispielkonfiguration (Azure AD)

Hinweis: Dies ist eine allgemeine Anleitung für Azure Active Directory. Schnittstellen können sich ändern.

1. Erste Einrichtung in Azure AD

- Gehen Sie zu Azure Active Directory > App-Registrierungen > Neue Registrierung.

- Benennen Sie die App (z.B. "Quinyx").

- Für die Redirect-URI wählen Sie Web und geben Sie einen temporären Platzhalter ein (z.B.

https://localhost). Sie werden dies später aktualisieren. - Klicken Sie auf Registrieren.

2. Anmeldeinformationen sammeln

- Client-ID: Auf der Übersichtsseite kopieren Sie die Anwendungs-(Client-)ID.

- Mandanten-ID: Kopieren Sie die Verzeichnis-(Mandanten-)ID.

- Client-Geheimnis: Gehen Sie zu Zertifikate & Geheimnisse Neues Client-Geheimnis. Erstellen Sie eines und kopieren Sie den Wert sofort (Sie können es später nicht mehr einsehen).

3. Konfigurieren Sie Quinyx

- Erstellen Sie in Quinyx einen neuen OpenID-Anbieter.

- Fügen Sie die Client-ID und das Client-Geheimnis von Azure ein.

- Geben Sie in der Voreingestellten URL Folgendes ein (ersetzen Sie {your-tenant-id} durch die in Schritt 2.2 kopierte ID):

https://login.microsoftonline.com/{your-tenant-id}/v2.0/.well-known/openid-configuration - Klicken Sie auf Voreinstellung abrufen.

- Setzen Sie Scopes auf:

openid profile. - Klicken Sie auf Weiter oder Speichern.

- Wichtig: Kopieren Sie in den erweiterten Einstellungen die RedirectURI , die von Quinyx generiert wurde.

4. Abschließen in Azure AD

- Kehren Sie zu Ihrer App-Registrierung in Azure > Authentifizierung.

- zurück. Fügen Sie die RedirectURI hinzu, die Sie von Quinyx kopiert haben.

- Löschen Sie die temporäre Platzhalter-URL, die Sie in Schritt 1 erstellt haben.

- Stellen Sie sicher, dass das Kontrollkästchen ID-Token aktiviert ist (falls von Ihrem spezifischen Ablauf erforderlich, obwohl der Standard-OIDC den Token-Endpunkt verwendet).

- Änderungen speichern.