OpenID Single Sign On

OpenID Single Sign On-leverantörskonfiguration

Quinyx stöder specifikationen för OpenID Connect (för närvarande version 1.0).

Leverantören stöder nu även Mobil SSO-inloggning.

Förutsättningar för att slutföra en konfiguration:

- IDP (Identity Provider) uppsatt som stöder OpenID-ramverket.

- Identifieringstokens för Quinyx att använda vid identifiering mot IDP-tjänst.

Grundläggande konfiguration

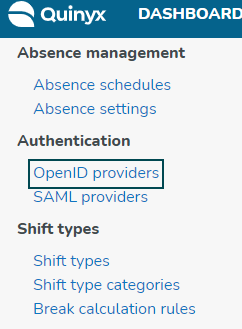

För att skapa en ny konfiguration eller redigera en befintlig, gå till Autentiseringsinställningar > OpenID-leverantörer.

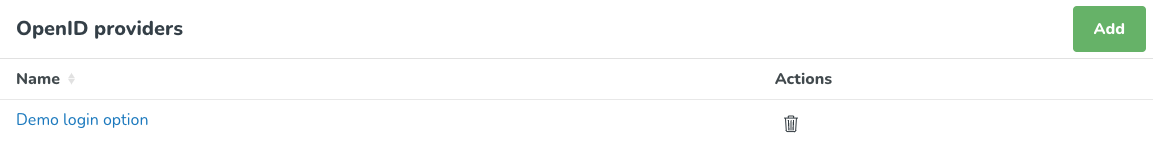

Klicka på Lägg till - för att skapa en ny konfiguration.

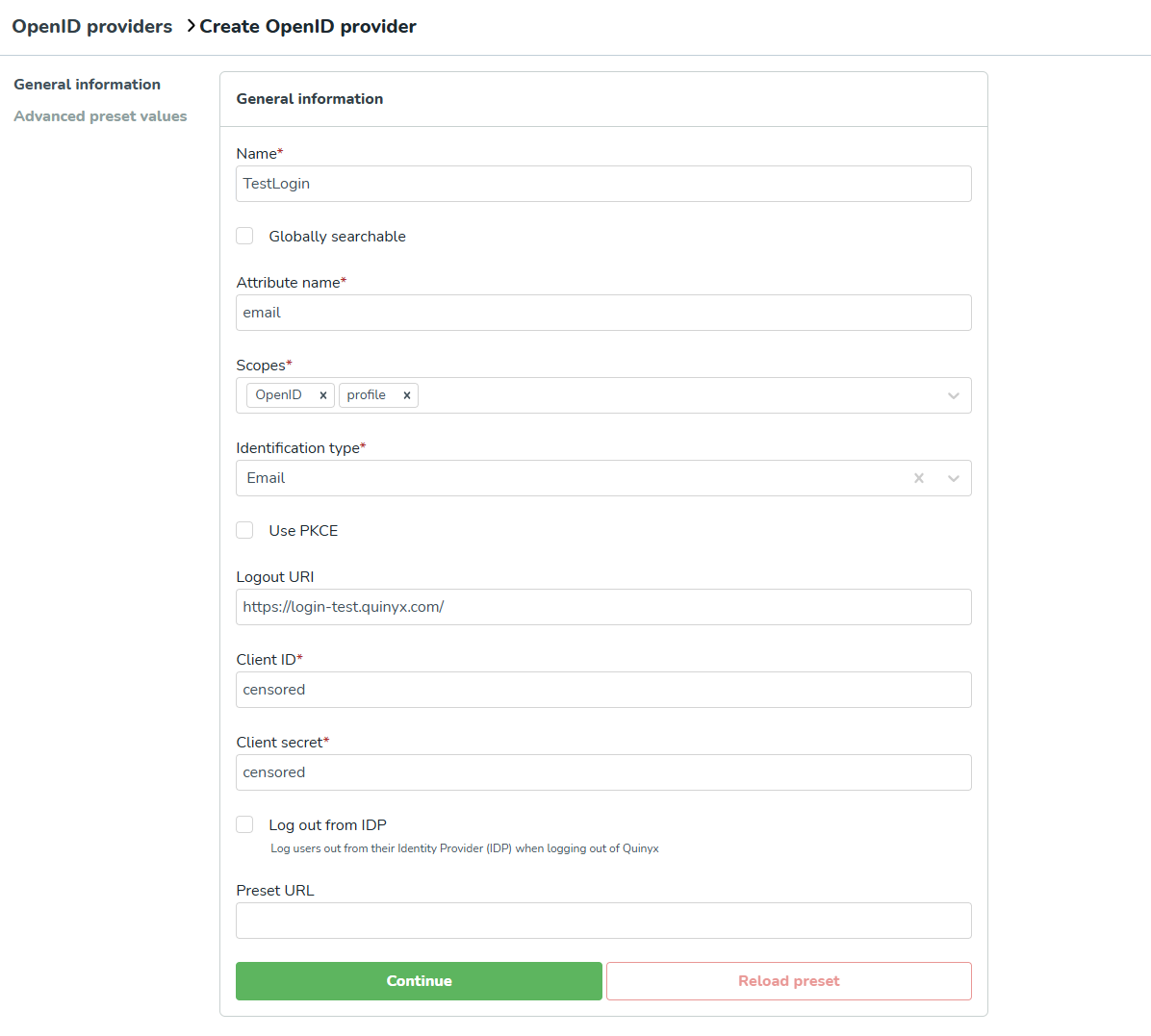

Konfigurera de grundläggande detaljerna för OpenID Connect

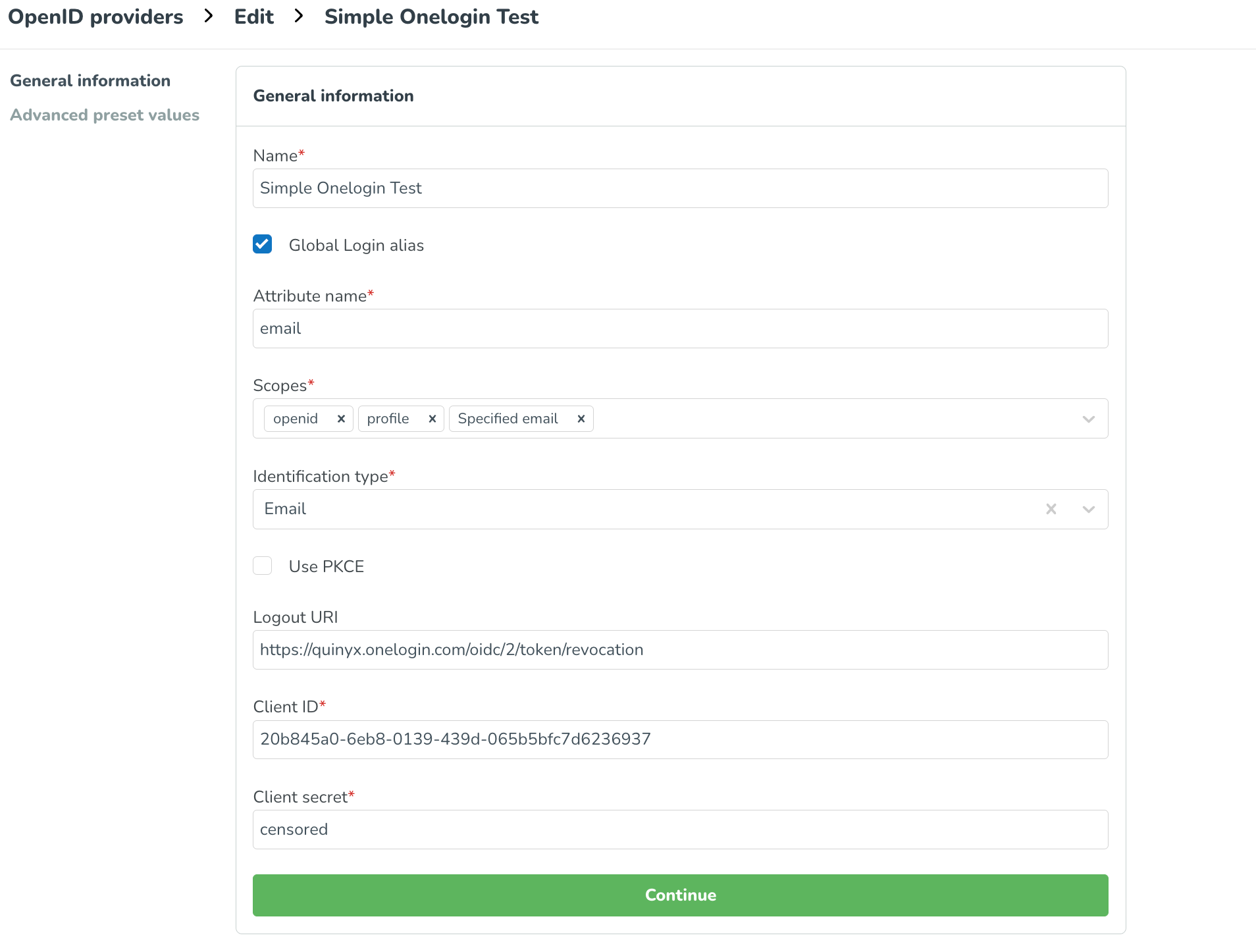

- Namn: Namnet på leverantören i Quinyx.

- Globalt sökbar: Quinyx SSO-leverantörer (OpenID och SAML) kan nu ställas in för att göra leverantörsnamnet till ett globalt inloggningsalias. Global betyder att det kontrolleras för unikhet i Quinyx olika regioner (EU och USA). En användare (anställd eller chef) kan använda aliaset i mobilappens inloggningsruta för att direkt dirigeras till rätt SSO-leverantör. Inloggningsflödet för webben kommer att uppdateras vid ett senare tillfälle.

- Attributnamn: Attributet som används som användarnamn i OpenID-inställningen.

- Omfattningar: Uppsättningar av information som ska göras tillgängliga som anspråksvärden från IDP. OpenID är minimum. Profil är vanlig att använda. För att lägga till en omfattning, skriv in namnet på det du vill lägga till i omfattningsfältet.

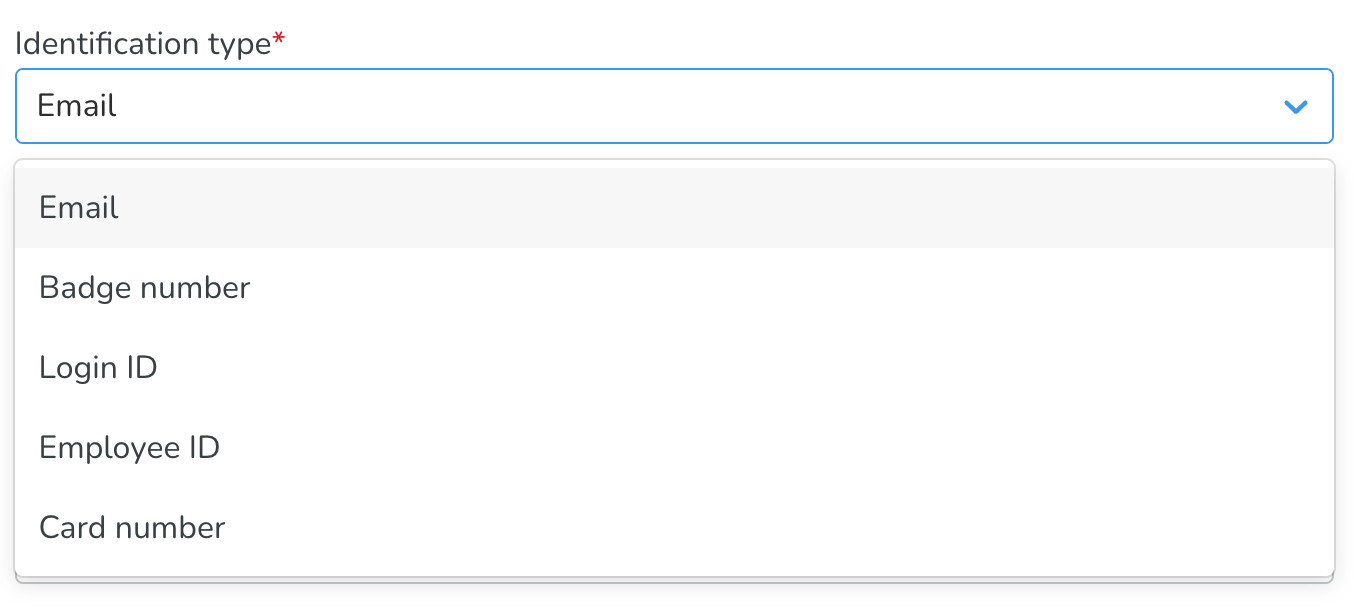

- Identifikationstyp: Vilken datatyp kan Quinyx matcha med data från IDP.

- Använd PKCE: För att öka säkerheten kan denna funktion användas men den måste stödjas av kundens IDP för att fungera. PKCE är ett koncept av OAuth 2.0 . Markera kryssrutan "Använd PKCE" för att aktivera.

- Utloggnings-URI: URI för att logga ut klienten i Quinyx, men även i kundens identitetsleverantör.

- Klient-ID: ID som kunden måste tillhandahålla så att Quinyx kan identifiera sig gentemot IDP.

- Klienthemlighet: Hemligheten ska också tillhandahållas av kunden i identifieringssyfte tillsammans med klient-ID10.

- Förinställd URL: Ange grund-URL:en för kundens IDP så hämtar Quinyx förinställd information som kommer att fyllas i de avancerade förinställda värdena

- Klicka på Fortsätt.

- Formuläret kommer att fyllas i med förinställda data från den förinställda URL:en.

- Kopiera retur-URI och tillhandahåll den till kunden.

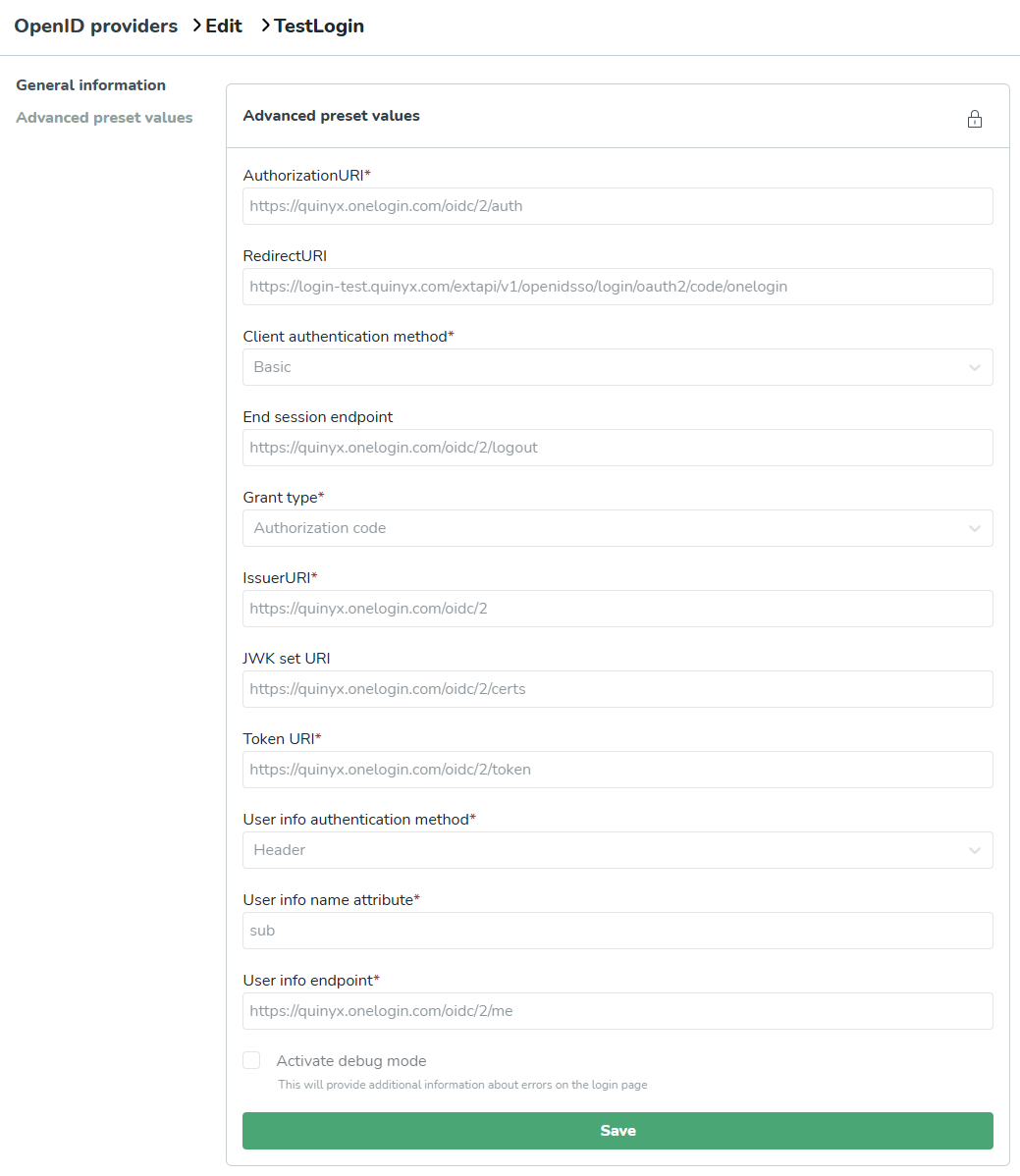

Om du vill uppdatera något manuellt i avsnittet Avancerat klicka på hänglåset.

Konfiguration av det globala aliaset för inloggning

När du lägger till eller uppdaterar en SSO-leverantör kan du nu välja att namnet på leverantören ska vara ett globalt inloggningsalias. Detta innebär att namnet på leverantören kommer att vara globalt unikt och kan användas när du loggar in från mobilappen. (Stöd för inloggning från webbportalen kommer att levereras senare).

1. Markera checkrutan för Globalt inloggningsalias.

2. Konfigurera resten av leverantören.

3. Spara konfigurationen.

4. Leverantörens namn kommer att valideras för global unikhet (både EU- och USA-miljöer).

5 Om namnet är unikt och godkänt sparas leverantörskonfigurationen.

6. Efter att ha sparat konfigurationen kommer användarna att kunna använda Global Login Alias i mobilappen genom att ange leverantörens namn på inloggningssidan (fältet Användarnamn) och trycka på Fortsätt. De kommer då automatiskt att omdirigeras till sin egen inloggningsleverantörssida. Leverantörsnamnet som måste anges är inte skiftlägeskänsligt. Om användaren får upp en skärm för att ange sitt vanliga lösenord (och inte omdirigeras till inloggningsleverantörssidan) betyder det att användaren har angett leverantörsnamnet felaktigt, eller att kryssrutan Globalt alias för inloggning inte är markerad (steg 1).