SAML Single Sign On

Quinyx ondersteunt de SAML 2.0-specificatie voor Single Sign-On. Dit stelt gebruikers in staat om in te loggen op Quinyx met hun bestaande inloggegevens van de Identity Provider (IdP) van uw organisatie.

SAML single sign-on (SSO) providerconfiguratie

Vereisten

Voordat u begint, zorg ervoor dat u het volgende heeft:

- Toegangsrechten: U moet de rol van Accountmanager hebben om toegang te krijgen tot de Authenticatie-instellingen.

- Identity Provider (IdP): Een geconfigureerde IdP (bijv. Azure AD/Entra ID, ADFS) die SAML 2.0 ondersteunt.

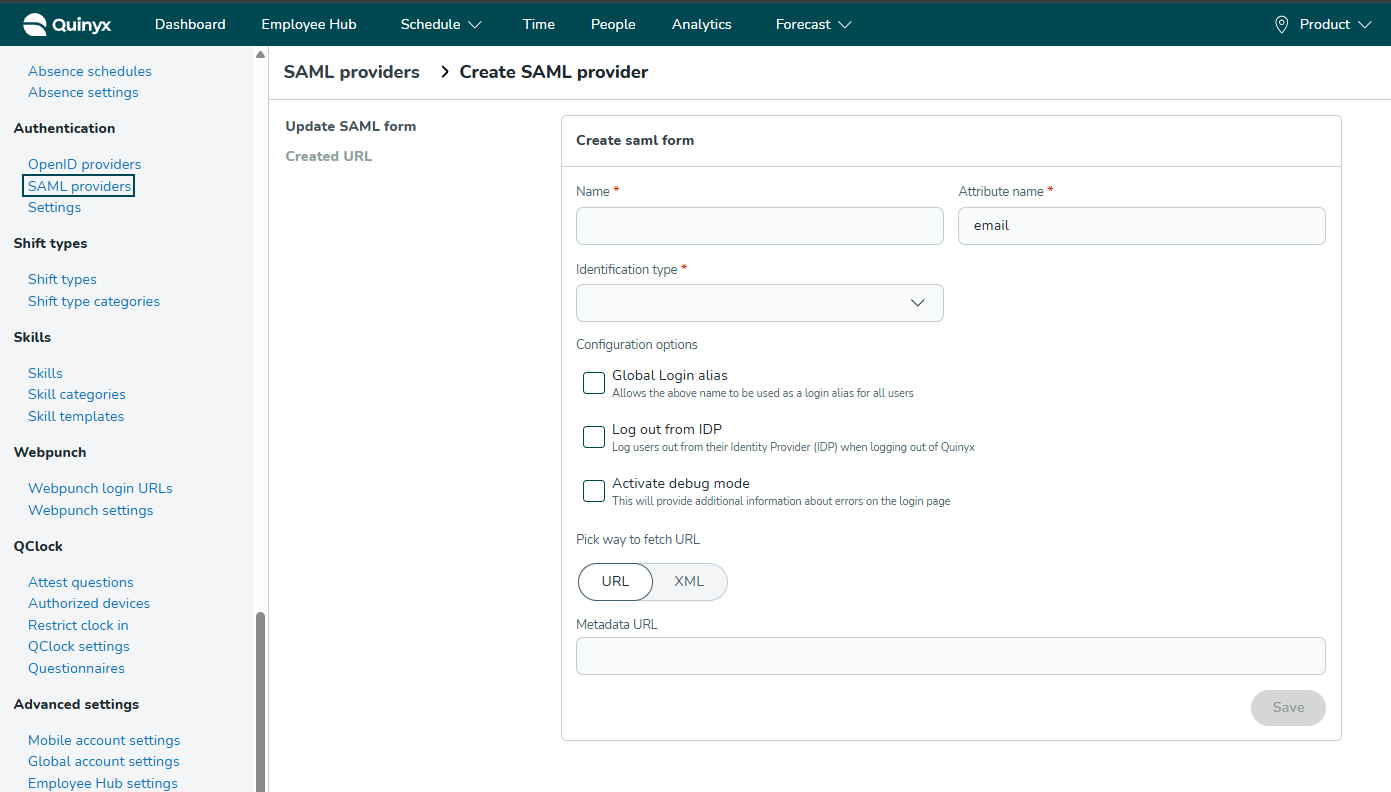

1. Voeg een nieuwe provider toe

Om een nieuwe configuratie aan te maken:

- Navigeer naar Accountinstellingen > Authenticatie-instellingen > SAML-providers.

- Klik op Toevoegen om het aanmaakformulier te openen.

2. Maak SAML-formulier

Configureer de basisverbindingdetails.

- Naam: De weergavenaam voor deze provider in Quinyx (bijv. "Corporate login"). Dit is zichtbaar voor beheerders en, indien een Global Login Alias wordt gebruikt, voor eindgebruikers.

- Attribuutnaam: Het specifieke attribuut in de SAML-assertie dat fungeert als de gebruikersnaam.

- Opmerking: In tegenstelling tot OpenID vereist SAML hier vaak de volledige Claim URI.

- Azure AD Voorbeeld:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- Identificatietype: Selecteer welk veld in het Quinyx gebruikersprofiel overeenkomt met de Attribuutnaam van de provider (bijv. E-mail).

3. Configuratie-opties

Beheer het gedrag van de inlog/uitlog flow.

- Globale Login alias:

- Ingeschakeld: Hiermee kunnen gebruikers de Naam van deze provider invoeren op het inlogscherm van de mobiele app om automatisch te worden doorgestuurd naar uw SSO.

- Vereiste: De naam moet wereldwijd uniek zijn in alle Quinyx-regio's (EU en VS). Uniciteit wordt gevalideerd bij het opslaan.

- Uitloggen bij IDP:

- Ingeschakeld: Wanneer een gebruiker uitlogt bij Quinyx, wordt hij ook uitgelogd bij zijn sessie in de Identity Provider.

- Opmerking: Zorg ervoor dat uw Identity Provider Single Logout (SLO) ondersteunt.

- Debugmodus activeren:

- Ingeschakeld: Toont gedetailleerde foutinformatie op de inlogpagina als authenticatie mislukt. Alleen aanbevolen voor initiële setup en probleemoplossing.

4. IDP-metadata importeren

U moet Quinyx voorzien van de metadata van uw Identity Provider. Selecteer een van de twee methoden onder Kies manier om URL op te halen:

- URL (Aanbevolen): Selecteer URL en plak de openbare Metadata-URL die door uw IdP is verstrekt in het Metadata URL veld. Quinyx houdt de configuratie gesynchroniseerd met deze URL.

- XML: Selecteer XML om de volledige ruwe XML-metadata code direct in het veld te plakken.

Klik op Opslaan om de provider aan te maken.

5. Voltooien van de setup (Aangemaakte URL)

Zodra u de configuratie hebt opgeslagen, genereert Quinyx een metadata-URL die u terug moet geven aan uw Identity Provider om de "vertrouwensrelatie" te voltooien.

- Na het klikken op Opslaan, kijk in het menu aan de linkerkant van de SAML-providerpagina.

- Klik op Aangemaakte URL.

- Kopieer de verstrekte URL (dit dient als de Entity ID en Assertion Consumer Service/Reply URL).

- Plak deze URL in de configuratie-instellingen van uw Identity Provider.

6. Gebruik van globale login alias

Als u Global Login alias hebt ingeschakeld, kunnen gebruikers inloggen via de mobiele app met een vereenvoudigde flow:

- Open de Quinyx mobiele app.

- In het Gebruikersnaam veld voert u de exacte Naam van de provider in (bijv. "MyCompanyLogin").

- Tik op Doorgaan.

- De gebruiker wordt onmiddellijk doorgestuurd naar de inlogpagina van uw Identity Provider.

Probleemoplossingstips

- Hoofdlettergevoeligheid: De providernaam is niet hoofdlettergevoelig.

- Foutafhandeling: Als de gebruiker om een wachtwoord wordt gevraagd in plaats van te worden doorgestuurd, kan het zijn dat ze de alias onjuist hebben getypt, of dat het selectievakje voor de Global Login alias niet was ingeschakeld in Stap 3.