SAML Single Sign-On

Quinyx unterstützt die SAML 2.0-Spezifikation für Single Sign-On. Dies ermöglicht es Benutzern, sich bei Quinyx mit ihren bestehenden Anmeldedaten von Ihrem Identity Provider (IdP) der Organisation anzumelden.

SAML Single Sign-On (SSO) Anbieter-Konfiguration

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass Sie Folgendes haben:

- Zugriffsrechte: Sie müssen die Rolle des Account Managers haben, um auf die Authentifizierungseinstellungen zuzugreifen.

- Identity Provider (IdP): Ein konfigurierter IdP (z.B. Azure AD/Entra ID, ADFS), der SAML 2.0 unterstützt.

1. Neuen Anbieter hinzufügen

Um eine neue Konfiguration zu erstellen:

- Navigieren Sie zu Kontoeinstellungen > Authentifizierungseinstellungen > SAML-Anbieter.

- Klicken Sie auf Hinzufügen, um das Erstellungsformular zu öffnen.

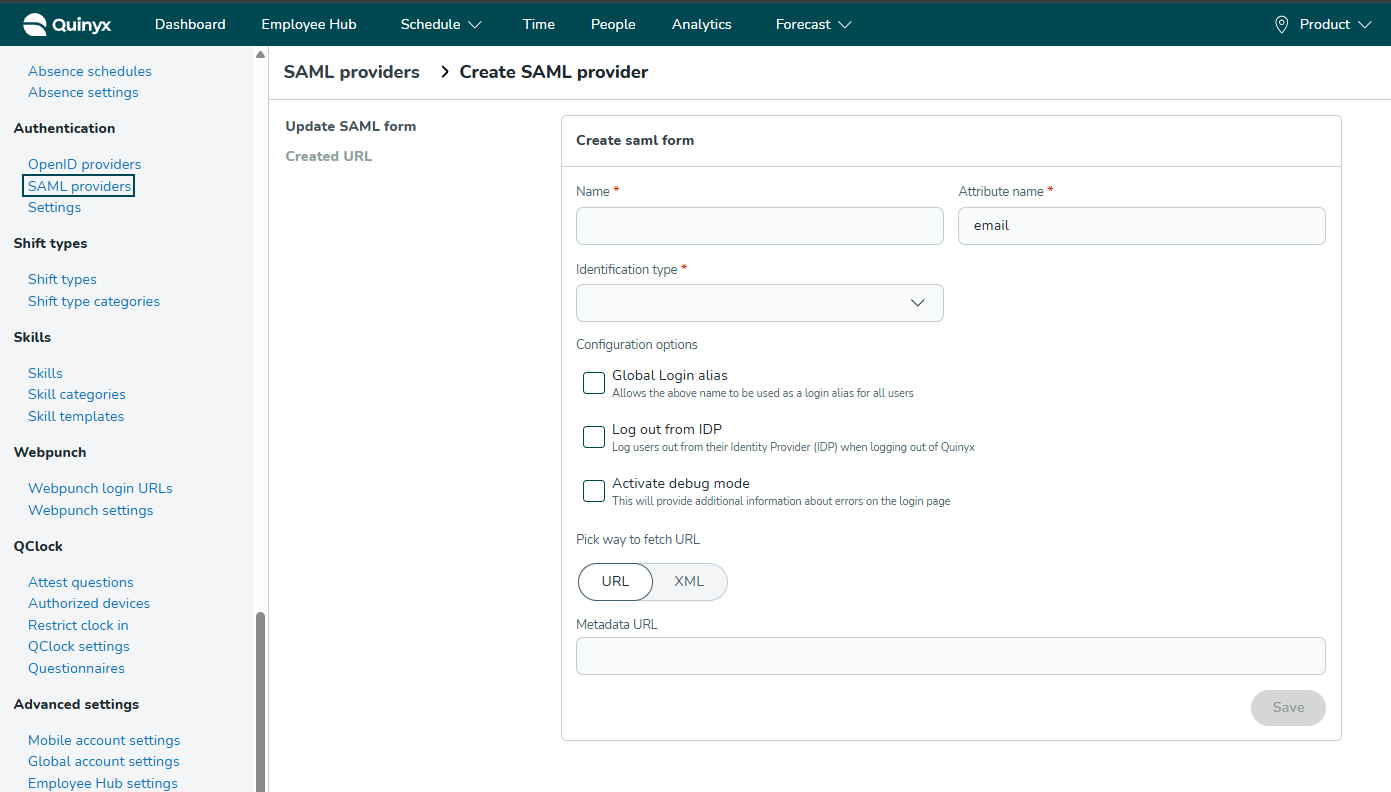

2. SAML-Formular erstellen

Konfigurieren Sie die grundlegenden Verbindungsdetails.

- Name: Der Anzeigename für diesen Anbieter in Quinyx (z.B. "Corporate Login"). Dieser ist für Administratoren sichtbar und, wenn ein Global Login Alias verwendet wird, auch für Endbenutzer.

- Attributname: Das spezifische Attribut in der SAML-Assertion, das als Benutzername fungiert.

- Hinweis: Im Gegensatz zu OpenID erfordert SAML hier oft die vollständige Claim-URI.

- Azure AD Beispiel:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- Identifikationstyp: Wählen Sie, welches Feld im Quinyx-Benutzerprofil mit dem Attributname des Anbieters übereinstimmt (z.B. E-Mail).

3. Konfigurationsoptionen

Steuern Sie das Verhalten des Anmelde-/Abmeldeflusses.

- Globaler Login-Alias:

- Aktiviert: Ermöglicht es Benutzern, den Namen dieses Anbieters auf dem Anmeldebildschirm der mobilen App einzugeben, um automatisch zu Ihrem SSO weitergeleitet zu werden.

- Anforderung: Der Name muss global eindeutig in allen Quinyx-Regionen (EU und US) sein. Die Eindeutigkeit wird beim Speichern validiert.

- Abmeldung vom IDP:

- Aktiviert: Wenn sich ein Benutzer von Quinyx abmeldet, wird er auch von seiner Sitzung im Identity Provider abgemeldet.

- Hinweis: Stellen Sie sicher, dass Ihr Identity Provider Single Logout (SLO) unterstützt.

- Debug-Modus aktivieren:

- Aktiviert: Zeigt detaillierte Fehlermeldungen auf der Anmeldeseite an, wenn die Authentifizierung fehlschlägt. Empfohlen nur für die anfängliche Einrichtung und Fehlersuche.

4. IDP-Metadaten importieren

Sie müssen Quinyx die Metadaten Ihres Identity Providers bereitstellen. Wählen Sie eine der beiden Methoden unter URL-Abrufmethode auswählen:

- URL (Empfohlen): Wählen Sie URL und fügen Sie die öffentliche Metadaten-URL, die von Ihrem IdP bereitgestellt wird, in das Metadaten-URL Feld ein. Quinyx wird die Konfiguration mit dieser URL synchron halten.

- XML: Wählen Sie XML , um den vollständigen, rohen XML-Metadatencode direkt in das Feld einzufügen.

Klicken Sie auf Speichern, um den Anbieter zu erstellen.

5. Einrichtung abschließen (Erstellte URL)

Sobald Sie die Konfiguration gespeichert haben, generiert Quinyx eine Metadaten-URL, die Sie Ihrem Identity Provider zurückgeben müssen, um die "Vertrauens"-Beziehung abzuschließen.

- Nach dem Klicken auf Speichern, schauen Sie im linken Menü der SAML-Anbieterseite.

- Klicken Sie auf Erstellte URL.

- Kopieren Sie die bereitgestellte URL (diese dient als Entity ID und Assertion Consumer Service/Reply URL).

- Fügen Sie diese URL in die Konfigurationseinstellungen Ihres Identity Providers ein.

6. Verwendung des globalen Login-Alias

Wenn Sie den Globalen Login-Alias aktiviert haben, können sich Benutzer über die mobile App mit einem vereinfachten Ablauf anmelden:

- Öffnen Sie die Quinyx Mobile App.

- Im Feld Benutzername geben Sie den genauen Namen des Anbieters ein (z. B. "MyCompanyLogin").

- Tippen Sie auf Weiter.

- Der Benutzer wird sofort zur Anmeldeseite Ihres Identity Providers weitergeleitet.

Tipps zur Fehlerbehebung

- Groß- und Kleinschreibung: Der Anbietername ist nicht groß- und kleinschreibungssensitiv.

- Fehlerbehandlung: Wenn der Benutzer nach einem Passwort gefragt wird, anstatt weitergeleitet zu werden, hat er möglicherweise den Alias falsch eingegeben oder das Kontrollkästchen Global Login alias wurde in Schritt 3 nicht aktiviert.