SAML Single Sign-On (SSO)

Quinyx stöder SAML 2.0-specifikationen för Single Sign-On. Detta gör det möjligt för användare att logga in på Quinyx med sina befintliga inloggningsuppgifter från er organisations Identity Provider (IdP).

SAML single sign-on (SSO) leverantörskonfiguration

Förutsättningar

Innan du börjar, se till att du har:

- Åtkomsträttigheter: Du måste ha rollen Account Manager/Superuser för att få åtkomst till Autentiseringsinställningar.

- Identity Provider (IdP): En konfigurerad IdP (t.ex. Azure AD/Entra ID, ADFS) som stöder SAML 2.0.

1. Lägg till en ny leverantör

För att skapa en ny konfiguration:

- Navigera till Kontoinställningar > Autentiseringsinställningar > SAML-leverantörer.

- Klicka på Lägg till för att öppna skapelseformuläret.

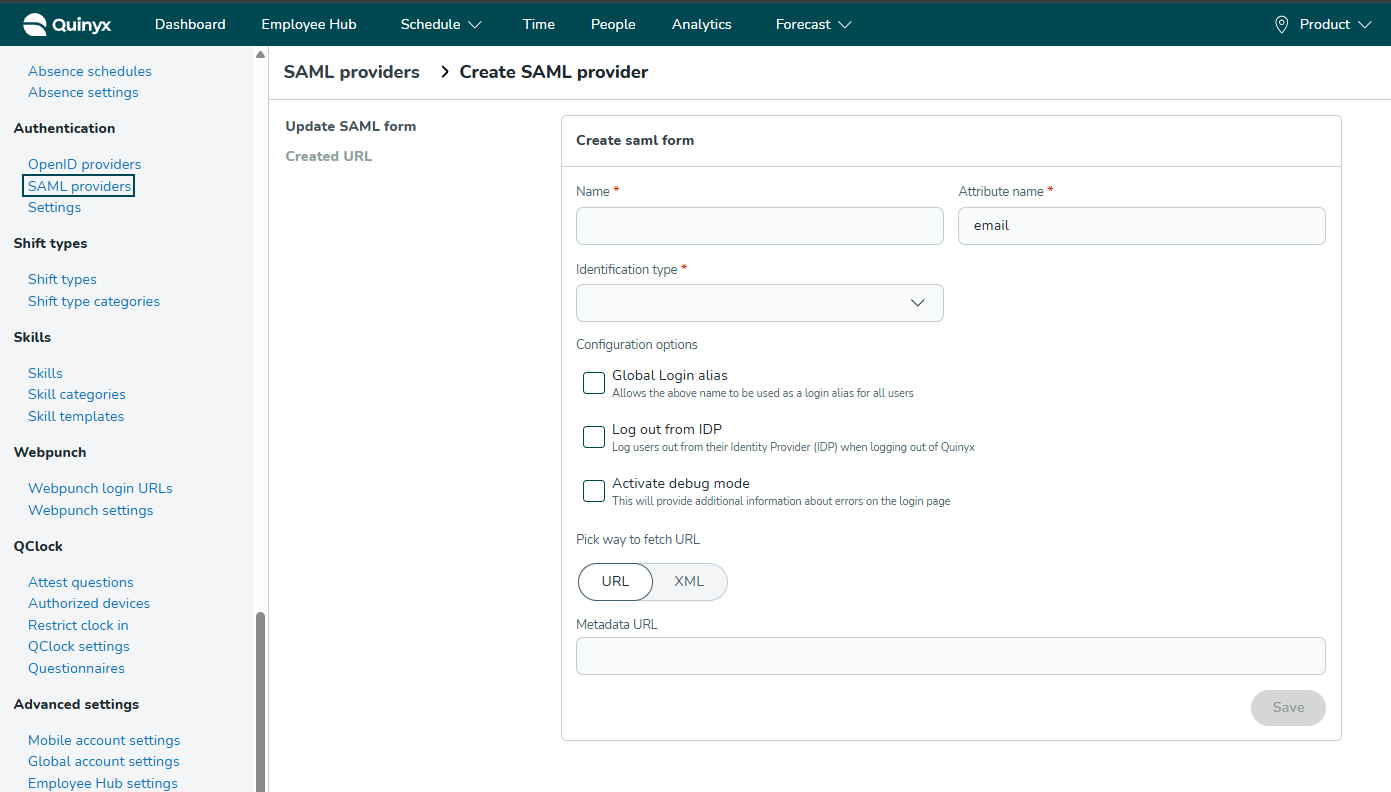

2. Skapa SAML-formulär

Konfigurera de grundläggande anslutningsdetaljerna.

- Namn: Visningsnamnet för denna leverantör i Quinyx (t.ex. "Företagsinloggning"). Detta är synligt för administratörer och, om du använder ett Globalt Login Alias, för slutanvändare.

- Attributnamn: Det specifika attributet i SAML-försäkran som fungerar som användarnamnet.

- Obs: Till skillnad från OpenID kräver SAML ofta det fullständiga Claim URI här.

- Azure AD Exempel:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- Identifieringstyp: Välj vilket fält i Quinyx-användarprofilen som matchar Attributnamn från leverantören (t.ex. E-post).

3. Konfigurationsalternativ

Kontrollera beteendet för inloggnings-/utloggningsflödet.

- Globalt inloggningsalias:

- Aktiverad: Tillåter användare att ange Namn på denna leverantör i inloggningsskärmen för mobilappen för att automatiskt omdirigeras till din SSO.

- Krav: Namnet måste vara globalt unikt över alla Quinyx-regioner (EU och USA). Unikhet valideras vid sparande.

- Logga ut från IDP:

- Aktiverad: När en användare loggar ut från Quinyx loggas de också ut från sin session i Identity Provider.

- Obs: Se till att din Identity Provider stöder Single Logout (SLO).

- Aktivera felsökningsläge:

- Aktiverad: Visar detaljerad felinformation på inloggningssidan om autentiseringen misslyckas. Rekommenderas endast för initial inställning och felsökning.

4. Importera IDP-metadata

Du måste tillhandahålla Quinyx med din Identity Providers metadata. Välj en av de två metoderna under Välj sätt att hämta URL:

- URL (Rekommenderas): Välj URL och klistra in den offentliga Metadata URL som tillhandahålls av din IdP i fältet Metadata URL. Quinyx kommer att hålla konfigurationen synkroniserad med denna URL.

- XML: Välj XML för att klistra in den fullständiga råa XML-metadata koden direkt i fältet.

Klicka på Spara för att skapa leverantören.

5. Slutföra inställning (Skapad URL)

När du har sparat konfigurationen genererar Quinyx en metadata URL som du måste tillhandahålla tillbaka till din Identity Provider för att slutföra "trust"-relationen.

- Efter att ha klickat på Spara, titta på den vänstra menyn på SAML-leverantörssidan.

- Klicka på Skapad URL.

- Kopiera den tillhandahållna URL:en (detta fungerar som Entity ID och Assertion Consumer Service/Reply URL).

- Klistra in denna URL i din Identity Providers konfigurationsinställningar.

6. Använda global login alias

Om du aktiverade Global Login alias kan användare logga in via mobilappen med ett förenklat flöde:

- Öppna Quinyx mobilapp.

- I fältet Användarnamn anger du exakt Namn på leverantören (t.ex. "MyCompanyLogin").

- Tryck på Fortsätt.

- Användaren kommer omedelbart att omdirigeras till din Identity Providers inloggningssida.

Felsökningstips

- Skiftlägeskänslighet: Leverantörens namn är inte skiftlägeskänsligt.

- Felhantering: Om användaren ombeds ange ett lösenord istället för att omdirigeras, kan de ha skrivit aliaset felaktigt, eller så var kryssrutan Global Login-alias inte aktiverad i Steg 3.