Frontline Portal - Enkele Aanmelding Azure AD

In dit artikel gaan we ervan uit dat er al een nieuwe App-registratie is aangemaakt vanuit Azure Active Directory > App-registraties en dat de Client-ID en het Geheim (een toepassings-ID (client) wordt automatisch toegewezen aan de app-registratie bij het aanmaken; een geheim kan op elk moment worden toegevoegd of verwijderd via het menu Certificaat en geheimen voor de app zijn gedeeld met Frontline Portal, of zullen worden gedeeld samen met de informatie die in deze handleiding wordt benadrukt.

Op dit moment is de SSO-configuratie in Frontline Portal niet zelfbediening. Klanten verstrekken de benodigde informatie aan het Frontline Portal-team, zodat zij de configuratie kunnen uitvoeren. In de toekomst zal de SSO-oplossing worden geconsolideerd in het Quinyx-platform, met andere woorden, als een klant SSO heeft, zal het worden ingesteld in Quinyx en niet op het oude Frontline Portal-platform. Lees meer over Quinyx en SSO hier.

Authenticatieconfiguratie

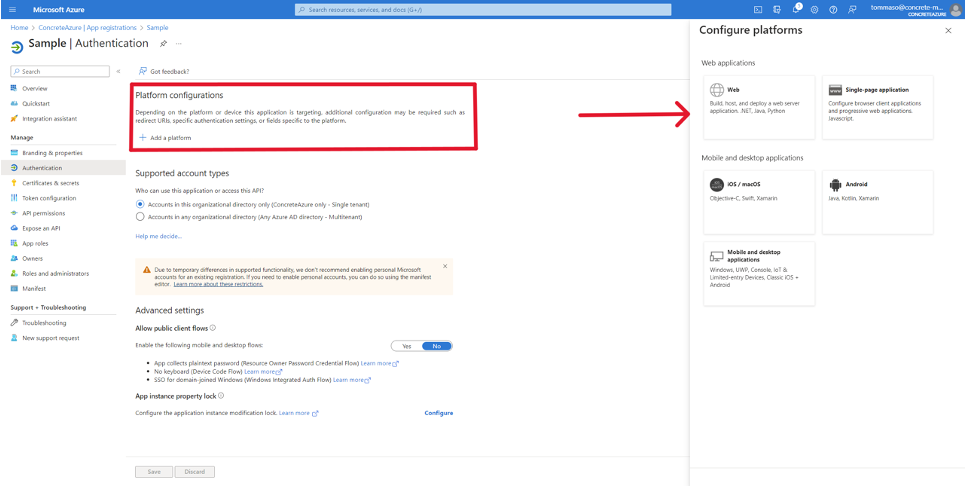

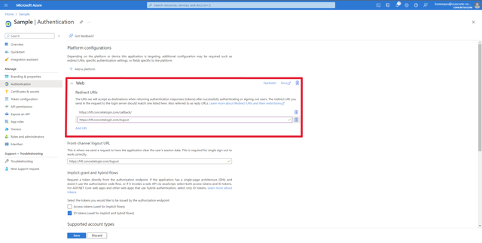

Vanaf de Azure Active Directory > App-registraties > <uw applicatie> pagina, klikt u op het menu-item Authenticatie in het linker navigatiepaneel.

Hier kunt u configureren welke platforms (Web, iOS, Android, etc.) zijn toegestaan om de Azure-app te gebruiken voor authenticatie en welke URI's zijn toegestaan om informatie uit te wisselen met Azure AD.

Frontline Portal ondersteunt Web, iOS en Android platforms, en deze moeten geconfigureerd worden als ze ingeschakeld moeten worden voor SSO. Klik op de knop Een platform toevoegen , onder Platformconfiguraties zoals weergegeven in de onderstaande afbeelding, om een nieuw platform toe te voegen.

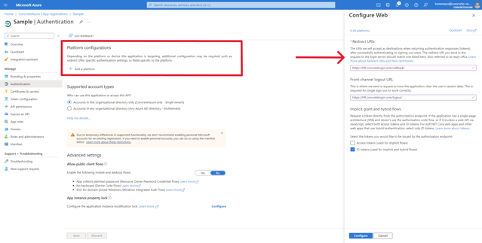

Webplatform

Na het klikken op Platform toevoegen, selecteert u Web aan de rechterkant van de pagina.

Navigeer terug naar het hoofdscherm en klik op URI toevoegen onder de sectie Web Voeg de uitlog-URI toe zoals weergegeven in de onderstaande afbeelding.

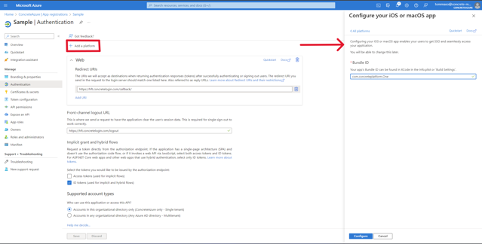

iOS-platform

Na het klikken op Platform toevoegen, selecteert u iOS / macOS aan de rechterzijbalk om het iOS-platform te configureren; vul de gegevens in zoals weergegeven in de onderstaande afbeelding en klik op de knop Configureren .

De Bundle ID waarde moet zijn: com.concreteplatform.One

Android-platform

Nadat u op Platform toevoegen heeft geklikt, selecteert u Android in de rechterzijbalk om het Android-platform te configureren; vul de gegevens in zoals hieronder weergegeven (er was geen afbeelding direct onder deze verklaring in het document) en klik op de knop Configureren .

De Package name waarde moet zijn: com.concreteplatform.one

De Signature hash waarde moet zijn: lvGC0B4SWYU8tNPHg/bdMjQinZQ=

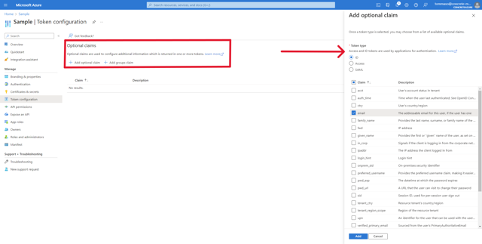

Tokenconfiguratie

Om ervoor te zorgen dat het Frontline Portal gebruikers kan matchen die proberen te authenticeren via Azure AD, moet de juiste OpenID Connect claim (e-mailadres of gebruikersidentificatie gedeeld met het Frontline Portal) geconfigureerd worden voor de ID-tokens die Azure AD aan het Frontline Portal zal retourneren na een succesvolle authenticatie (voor degenen die bekend zijn met SAML, zijn deze equivalent aan de claims die geconfigureerd kunnen worden op een SAML-assertion-token).

Vanuit de Azure Active Directory > App-registraties > pagina <uw applicatie>, klikt u op het menu-item Tokenconfiguratie in de linkernavigatie. Door te klikken op de knop Optionele claim toevoegen onder Optionele claims wordt een zijbalk geopend waaruit verschillende claims kunnen worden geselecteerd; selecteer de juiste claims (meestal e-mail of upn). De gebruikte claim moet worden gedeeld met Frontline Portal.

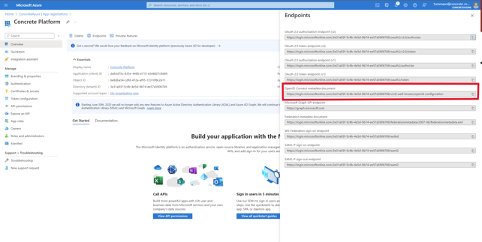

OpenID Connect-metadatadocument

Elke app-registratie in Azure AD heeft een publiek toegankelijk eindpunt dat het configuratiedocument voor OpenID Connect serveert. Dit is een standaardfunctie van OpenID Connect en clients kunnen de metadata in dit JSON-document gebruiken om de URL's en andere configuratieparameters te ontdekken die moeten worden gebruikt voor authenticatie.

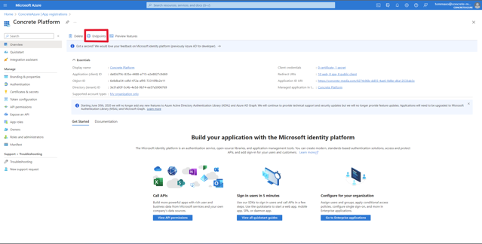

Om het OpenID Connect-metadata document-eindpunt te vinden vanuit Azure Active Directory > App-registraties > <uw applicatie> pagina. Klik op Overzicht en vervolgens op de knop Eindpunten bovenaan de pagina, zoals weergegeven in de onderstaande afbeeldingen.