Mitarbeiter-Hub - Einzelanmeldung Azure AD

In diesem Artikel gehen wir davon aus, dass bereits eine neue App-Registrierung aus dem Azure Active Directory > App-Registrierungen erstellt wurde und dass die Client-ID und das Secret (eine Anwendungs-(Client-)ID wird automatisch bei der Erstellung der App-Registrierung zugewiesen; ein Secret kann jederzeit im Menü Zertifikat & Geheimnisse für die App hinzugefügt oder entfernt werden) mit dem Mitarbeiter-Hub geteilt wurden oder zusammen mit den in diesem Leitfaden hervorgehobenen Informationen geteilt werden.

Derzeit ist die SSO-Konfiguration im Mitarbeiter-Hub nicht selbstbedienbar. Kunden stellen dem Mitarbeiter-Hub-Team die notwendigen Informationen zur Verfügung, damit sie die Konfiguration vornehmen können. In der Zukunft wird die SSO-Lösung in die Quinyx-Plattform integriert, das heißt, wenn ein Kunde SSO hat, wird es in Quinyx und nicht in der alten Mitarbeiter-Hub-Plattform eingerichtet. Lesen Sie mehr über Quinyx und SSO hier.

Authentifizierungskonfiguration

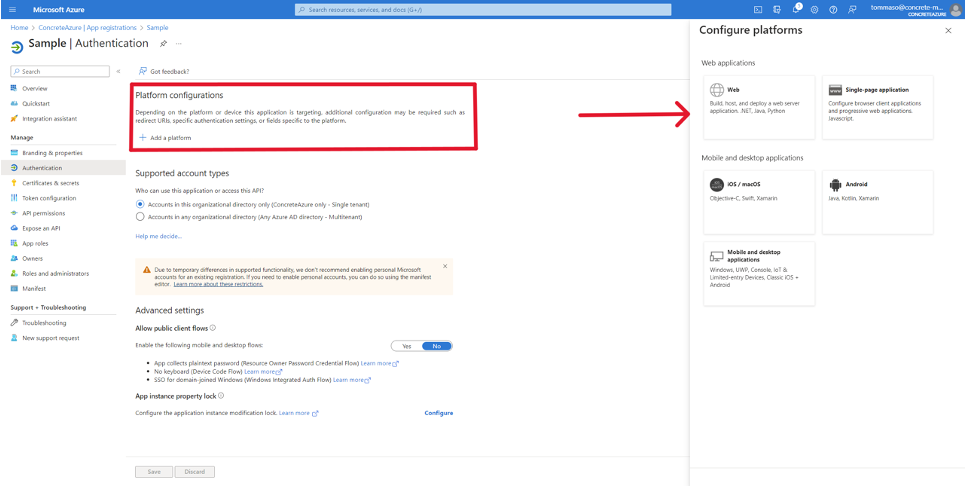

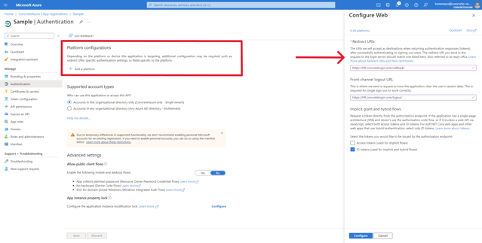

Von der Azure Active Directory > App-Registrierungen > <Ihre Anwendung> Seite klicken Sie auf den Menüpunkt Authentifizierung im linken Navigationsbereich.

Hier können Sie konfigurieren, welche Plattformen (Web, iOS, Android usw.) berechtigt sind, die Azure-App für die Authentifizierung zu verwenden, und welche URIs berechtigt sind, Informationen mit Azure AD auszutauschen.

Mitarbeiter-Hub unterstützt die Plattformen Web, iOS und Android, und diese müssen konfiguriert werden, wenn sie für SSO aktiviert werden sollen. Um eine neue Plattform hinzuzufügen, klicken Sie auf die Schaltfläche Plattform hinzufügen unter Plattformkonfigurationen , wie im folgenden Bild gezeigt.

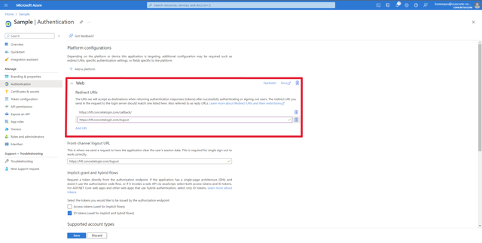

Web-Plattform

Nach dem Klicken auf Plattform hinzufügen, wählen Sie auf der rechten Seite der Seite Web aus.

Navigieren Sie zurück zum Hauptbildschirm und klicken Sie unter dem Abschnitt Web auf URI hinzufügen Fügen Sie die Logout-URI wie im folgenden Bild gezeigt hinzu.

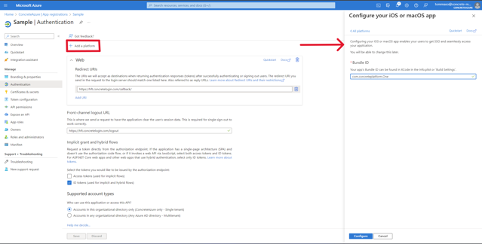

iOS-Plattform

Nach dem Klicken auf Plattform hinzufügen, wählen Sie auf der rechten Seite iOS / macOS aus, um die iOS-Plattform zu konfigurieren. Füllen Sie die Details wie im folgenden Bild gezeigt aus und klicken Sie auf die Schaltfläche Konfigurieren .

Die Bundle-ID value muss sein: com.concreteplatform.One

Android-Plattform

Nachdem Sie auf Plattform hinzufügen geklickt haben, wählen Sie Android in der rechten Seitenleiste aus, um die Android-Plattform zu konfigurieren. Füllen Sie die Details wie unten gezeigt aus (es gab kein Bild direkt unter dieser Aussage in der Dokumentation) und klicken Sie auf die Schaltfläche Konfigurieren .

Der Paketname Wert muss sein: com.concreteplatform.one

Der Signatur-Hash Wert muss sein: lvGC0B4SWYU8tNPHg/bdMjQinZQ=

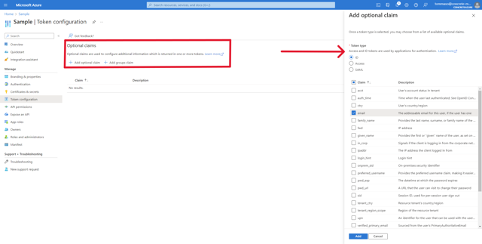

Token-Konfiguration

Damit das Mitarbeiter-Hub Benutzer, die versuchen, sich über Azure AD zu authentifizieren, zuordnen kann, muss der richtige OpenID Connect-Anspruch (E-Mail oder Benutzerkennung, die mit dem Mitarbeiter-Hub geteilt wird) für die ID-Tokens konfiguriert werden, die Azure AD an das Frontline-Portal nach erfolgreicher Authentifizierung zurückgibt (für diejenigen, die mit SAML vertraut sind, entsprechen diese den Ansprüchen, die in einem SAML-Assertion-Token konfiguriert werden können).

Aus der Azure Active Directory > App-Registrierungen > <Ihre Anwendung> Seite klicken Sie auf das Token-Konfiguration Menüpunkt in der linken Navigation. Durch Klicken auf die Schaltfläche Optionale Ansprüche hinzufügen unter Optionale Ansprüche wird eine Seitenleiste geöffnet, aus der verschiedene Ansprüche ausgewählt werden können. Wählen Sie die entsprechenden Ansprüche aus (in der Regel E-Mail oder UPN). Der verwendete Anspruch muss mit dem Mitarbeiter-Hub geteilt werden.

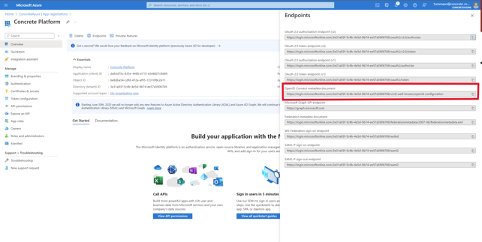

OpenID Connect Metadaten-Dokument

Jede App-Registrierung in Azure AD erhält einen öffentlich zugänglichen Endpunkt, der ihr OpenID Connect-Konfigurationsdokument bereitstellt. Dies ist eine Standardfunktion von OpenID Connect, und Clients können die Metadaten in diesem JSON-Dokument verwenden, um die URLs und andere Konfigurationsparameter für die Authentifizierung zu entdecken.

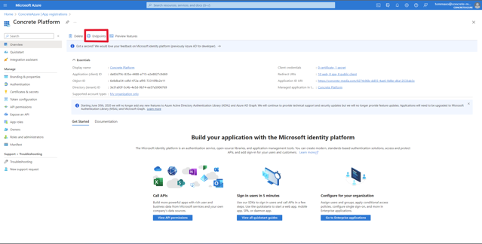

Um den Endpunkt des OpenID Connect-Metadatendokuments von Azure Active Directory zu finden, gehen Sie zur Seite App-Registrierungen > <Ihre Anwendung>. Klicken Sie auf Übersicht und dann auf die Schaltfläche Endpunkte oben auf der Seite, wie in den folgenden Bildern gezeigt.